Xử lý máy giặt Electrolux lỗi E-61 hiệu quả https://appongtho.vn/cac-xoa-may-giat-electrolux-bao-loi-e61-tu-z Bạn đang gặp lỗi E-61 máy giặt Electrolux? Đừng lo lắng đây là quy trình 18 bước giúp bạn tự...

Cách thức đánh cắp mật khẩu Apple ID mới hoạt động như thế nào và biện pháp phòng tránh

Các hacker vừa mới tìm ra một giải pháp mới đánh cắp mật khẩu Apple ID vô cùng nguy khốn .Felix Krause, một lập trình viên iOS đồng thời cũng là nhà sáng lập Fastlane, đã phát hiện ra rằng các hacker hoàn toàn có thể thuận tiện tạo ra những khung thông tin trá hình để lừa người dùng cung ứng mật khẩu của họ cho bọn chúng .

Các hacker vừa mới tìm ra một giải pháp mới đánh cắp mật khẩu Apple ID vô cùng nguy khốn .Felix Krause, một lập trình viên iOS đồng thời cũng là nhà sáng lập Fastlane, đã phát hiện ra rằng các hacker hoàn toàn có thể thuận tiện tạo ra những khung thông tin trá hình để lừa người dùng cung ứng mật khẩu của họ cho bọn chúng .

“Điều này đơn giản đến mức chỉ cần chưa đến 30 dòng code là đã có thể thực hiện được rồi”, Krause chia sẻ trên trang blog của mình. Anh chàng lập trình viên này cũng thử tạo ra một ứng dụng tương tự, để cho tất cả mọi người thấy lỗ hổng bảo mật nghiêm trọng này. Tất nhiên vì lý do đạo đức, Krause đã không công bố mã nguồn của phương pháp đánh cắp mật khẩu Apple ID.

Bạn đang đọc: Cách thức đánh cắp mật khẩu Apple ID mới hoạt động như thế nào và biện pháp phòng tránh

Tại sao phương pháp này hiệu quả?

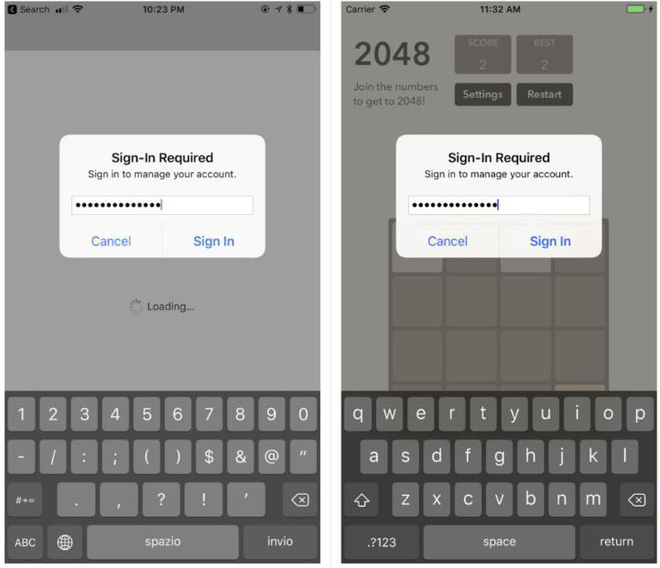

Hệ quản lý và điều hành iOS tiếp tục nhu yếu người dùng nhập mật khẩu Apple ID để triển khai nhiều tác vụ khác nhau. Phổ biến nhất là khi setup bản update hệ quản lý iOS hoặc trong khi thiết lập các ứng dụng iOS . Bên trái là popup mạng lưới hệ thống, bên phải là popup của ứng dụng để đánh cắp mật khẩu .

Bên trái là popup mạng lưới hệ thống, bên phải là popup của ứng dụng để đánh cắp mật khẩu .

Do đó, người dùng hình thành thói quen nhập mật khẩu Apple ID của mình bất cứ khi nào hệ điều hành iOS yêu cầu. Sẽ có một cửa sổ popup hiện ra khi iOS yêu cầu bạn nhập mật khẩu. Tuy nhiên các popup không chỉ hiển thị trên màn hình khóa, màn hình trang chủ mà còn bên trong các ứng dụng. Ví dụ như khi họ muốn truy cập iCloud, Game Center hay thanh toán trong ứng dụng.

Dựa vào đó, các hacker thuận tiện tạo ra một popup trá hình, được gọi là UIAlertController và trông giống hệt hộp thoại của mạng lưới hệ thống. Người dùng sẽ thuận tiện bị đánh lừa và nhập mật khẩu Apple ID vào hộp thoại này, mà không biết rằng nó sẽ được gửi tới tận nơi hacker .

Phương pháp đánh cắp mật khẩu Apple ID mới nguy hiểm, nhưng lại dễ dàng thực hiện

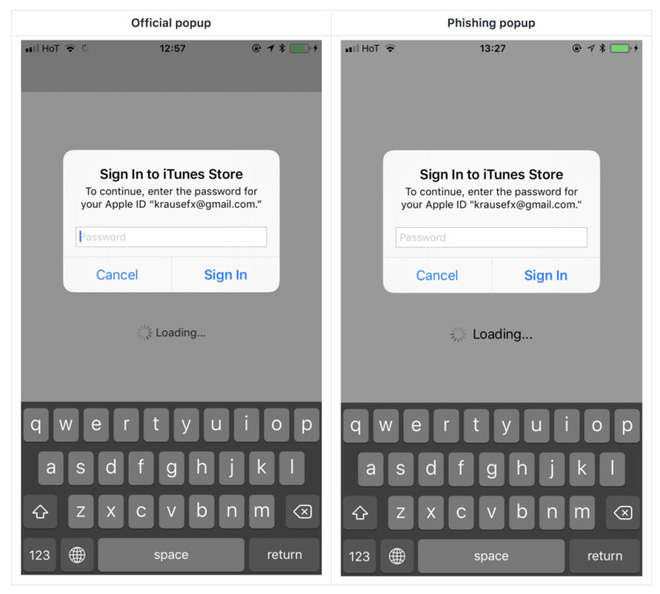

Việc tạo ra một vài dòng code để hoàn toàn có thể hiển thị hành lang cửa số popup trá hình nhu yếu mạng lưới hệ thống là rất đơn thuần. Lập trình viên Felix Krause cho biết anh mất chưa tới 30 dòng code để triển khai xong, tổng thể các lập trình viên iOS đều hoàn toàn có thể làm được. Các ứng dụng iOS đều được cho phép các lập trình viên thực thi tùy chỉnh sau khi đã ĐK . Bên trái là nhu yếu của mạng lưới hệ thống, bên phải là trá hình .

Bên trái là nhu yếu của mạng lưới hệ thống, bên phải là trá hình .

Mặc dù người dùng có thể tự bảo vệ mình bằng cách kích hoạt tính năng xác thực hai bước (two-factor authentication) trên Apple ID. Nhưng điều đó cũng không đảm bảo 100%. Bởi hacker có thể tạo ra thêm một cửa sổ popup nữa và yêu cầu người dùng nhập luôn cả mã xác thực. Với những người không rành về công nghệ và thiếu cẩn trọng, họ có thể dễ dàng cung cấp mã xác thực mà không biết rằng đó là popup giả mạo.

Ngay cả khi Apple quản lý rất chặt chẽ các ứng dụng của bên thứ ba trên App Store. Việc tùy chỉnh và thêm một vài dòng code vào ứng dụng sau khi đã được Apple cấp phép là điều dễ dàng.

Ví dụ, các hacker hoàn toàn có thể sử dụng một công cụ thông số kỹ thuật từ xa để kích hoạt tính năng mới cho ứng dụng sau khi được Apple cấp phép. Hay sử dụng một trình kích hoạt theo thời hạn, với các đoạn mã đặc biệt quan trọng chỉ khởi chạy sau khi ứng dụng được cấp phép. Tất nhiên Apple hoàn toàn có thể phát hiện và khóa thông tin tài khoản của các nhà tăng trưởng triển khai các hành vi này, nhưng hoàn toàn có thể lúc đó đã quá muộn .

Làm thế nào để tự bảo vệ mình?

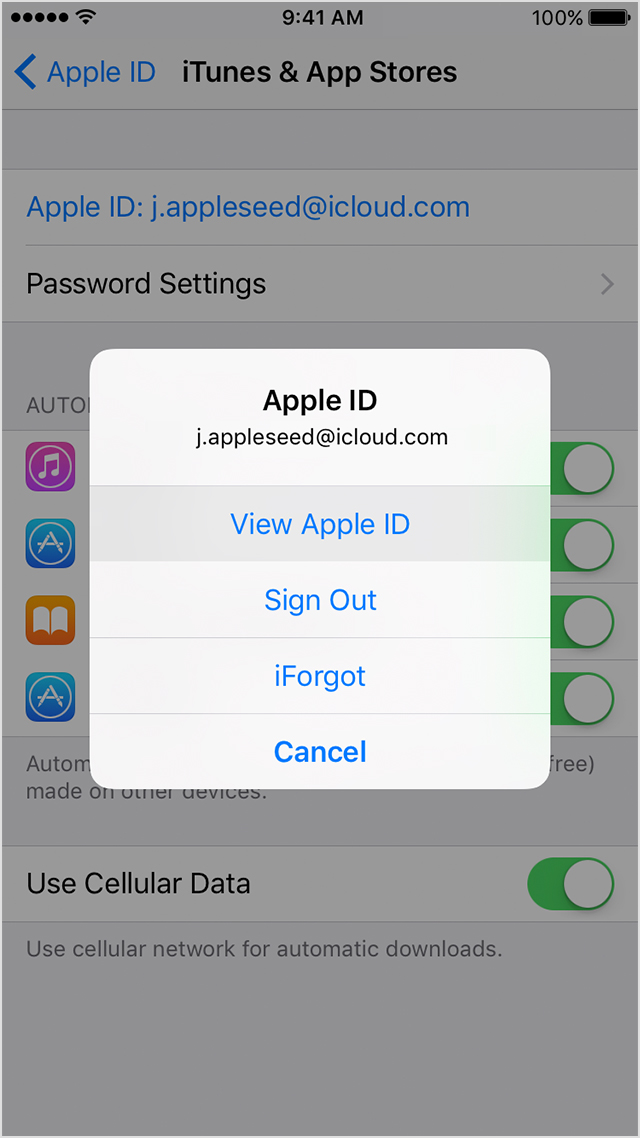

Lập trình viên Felix Krause đã san sẻ 1 số ít mẹo nhỏ để người dùng hoàn toàn có thể nhận ra các popup nhu yếu mật khẩu Apple ID trá hình .Đầu tiên, bạn hoàn toàn có thể thử nhấn nút trang chủ và xem ứng dụng có bị thoát ra hay không. Nếu như ứng dụng thoát ra cùng với cả popup, ứng dụng đó đã được cài mã đánh cắp mật khẩu của bạn .Nếu như ứng dụng và hộp thoại vẫn hiển thị, thì đó là thông tin của mạng lưới hệ thống iOS. Lý do là vì hộp thoại của mạng lưới hệ thống được chạy trên một tiến trình riêng và không phải của bất kể ứng dụng nào, do đó bạn không hề thoát bằng cách ấn nút trang chủ . Sử dụng giải pháp thủ công bằng tay để bảo vệ mật khẩu Apple ID .Bạn hoàn toàn có thể không cần nhập mật khẩu vào hành lang cửa số popup, thay vào đó bạn hoàn toàn có thể bỏ lỡ và mở Cài đặt ứng dụng theo cách thủ công bằng tay. Cũng giống như việc bạn không nên bấm trực tiếp vào các đường link trong messenger hay email, mà bạn nên mở website một cách bằng tay thủ công .Nếu như bạn đã lỡ gõ mật khẩu trong hành lang cửa số popup, nhưng chưa gửi, ứng dụng vẫn có quyền truy vấn vào nội dung của trường mật khẩu. Do đó, hacker vẫn có được mật khẩu dù bạn kịp thời bấm nút Cancel .

Sử dụng giải pháp thủ công bằng tay để bảo vệ mật khẩu Apple ID .Bạn hoàn toàn có thể không cần nhập mật khẩu vào hành lang cửa số popup, thay vào đó bạn hoàn toàn có thể bỏ lỡ và mở Cài đặt ứng dụng theo cách thủ công bằng tay. Cũng giống như việc bạn không nên bấm trực tiếp vào các đường link trong messenger hay email, mà bạn nên mở website một cách bằng tay thủ công .Nếu như bạn đã lỡ gõ mật khẩu trong hành lang cửa số popup, nhưng chưa gửi, ứng dụng vẫn có quyền truy vấn vào nội dung của trường mật khẩu. Do đó, hacker vẫn có được mật khẩu dù bạn kịp thời bấm nút Cancel .

Lừa đảo đánh cắp mật khẩu thông qua ứng dụng di động vô cùng nguy hiểm

Ngay cả những người am hiểu về công nghệ cũng có thể dễ dàng dính phải cạm bẫy này. Nguyên nhân là do UI của hệ thống và của ứng dụng chưa được tách biệt, để người dùng dễ dàng nhận ra.

Theo lập trình viên Felix Krause, iOS cần phải tách biệt rõ ràng giữa giao diện mạng lưới hệ thống và các giao diện của ứng dụng. Nhờ đó, người dùng sẽ thuận tiện nhận ra đâu là nhu yếu của mạng lưới hệ thống iOS và đâu là nhu yếu từ ứng dụng của bên thứ 3 .Tất nhiên sự đổi khác này tương quan đến 1 số ít yếu tố lập trình rắc rối và bảo mật thông tin. Thậm chí ngay cả một số ít website cũng hoàn toàn có thể tạo ra những hành lang cửa số popup với giao diện giống như thông tin của mạng lưới hệ thống macOS, khiến nhiều người dùng nghĩ rằng đó là thông tin của hệ điều hành quản lý .Việc siết chặt quản trị ứng dụng, xem xét các đoạn mã update mới liên tục hoàn toàn có thể giúp Apple ngăn ngừa được chiêu thức lừa đảo mới này. Tuy nhiên cho đến nay Apple vẫn chưa có bất kể phản hồi gì, vì thế tất cả chúng ta phải tự bảo vệ bản thân mình trước bằng cách nâng cao cẩn trọng trước những nhu yếu đăng nhập mật khẩu trong ứng dụng một cách đáng ngờ .

Source: https://vh2.com.vn

Category : Ứng Dụng