Tủ Lạnh LG Lỗi ER-DS Biểu Hiện Và Giải Pháp An Toàn https://appongtho.vn/su-ly-tu-lanh-lg-bao-loi-er-ds-o-lg-side-side Tủ lạnh LG Side By Side hiện đại bỗng dưng báo lỗi ER-DS, khiến bạn hoang mang...

Mở port trên firewall để SQL truy cập (Windows)

Áp dụng cho : SQL Server ( toàn bộ những phiên bản được tương hỗ ) – Azure SQL Managed chỉ dành cho Windows

Hệ thống Firewall giúp ngăn ngừa việc truy vấn trái phép vào tài nguyên máy tính. Nếu Firewall được bật nhưng không được thông số kỹ thuật đúng mực, những liên kết với SQL Server hoàn toàn có thể bị chặn .

Để truy cập một instance của SQL Server thông qua Firewall, bạn phải cấu hình Firewall trên máy tính đang chạy SQL Server. Firewall là một thành phần của Microsoft Windows. Bạn cũng có thể cài đặt Firewall từ một công ty khác. Bài viết này thảo luận về cách cấu hình (configure) Windows Firewall. Nhưng các nguyên tắc cơ bản có thể áp dụng cho các chương trình Firewall khác.

Bạn đang đọc: Mở port trên firewall để SQL truy cập (Windows)

>> Xem thêm: Port là gì? Chức năng và các loại port phổ biến

Lưu ý

Bài viết này cung ứng tổng quan về việc thông số kỹ thuật Firewall ( firewall configuration ) và tóm tắt thông tin mà admin SQL Server chăm sóc. Để biết thêm thông tin về firewall và thông tin tường lửa có thẩm quyền, hãy xem tài liệu về tường lửa. Chẳng hạn như hướng dẫn tiến hành bảo mật thông tin Windows Firewall .

Thông tin Firewall cơ bản

Firewall hoạt động giải trí bằng cách kiểm tra những packet đến và so sánh chúng với một bộ rule .

- Nếu packet đáp ứng các tiêu chuẩn được quy định bởi các rule, thì Firewall sẽ chuyển packet đến TCP / IP protocol để xử lý bổ sung.

- Nếu packet không đáp ứng các tiêu chuẩn được chỉ định bởi các quy tắc, thì Firewall sẽ loại bỏ packet đó. Ngoài ra, logging được bật, firewall sẽ tạo một mục nhập trong file logging của Firewall.

Danh sách lưu lượng được được cho phép theo một trong những cách sau :

- Tự động: Khi Firewall được kích hoạt, Firewall sẽ tạo một danh sách để phản hồi “allowed” (cho phép). Phản hồi này được xem là solicited traffic và không có gì cần phải cấu hình.

- Theo cách thủ công: Admin cấu hình các ngoại lệ cho Firewall. Điều này cho phép truy cập vào các chương trình hoặc các port được chỉ định trên máy tính của bạn. Trong trường hợp này, máy tính chấp nhận unsolicited traffic khi hoạt động như một server, một listener, hoặc một peer. Đây là loại cấu hình phải được hoàn thành để kết nối với SQL Server.

Việc chọn một Firewall phức tạp hơn là chỉ quyết định hành động đóng hay mở port trên firewall ở Windows. Khi phong cách thiết kế Firewall cho doanh nghiệp của bạn, hãy bảo vệ rằng bạn xem xét tổng thể những quy tắc và tùy chọn thông số kỹ thuật có sẵn cho bạn .

Cài đặt Firewall mặc định

Bước tiên phong trong việc lập kế hoạch cài thông số kỹ thuật Firewall là xác lập trạng thái hiện tại của Firewall cho hệ điều hành của bạn. Nếu hệ điều hành được tăng cấp từ phiên bản trước, việc setup Firewall trước đó hoàn toàn có thể đã được giữ nguyên. Ngoài ra, việc setup Firewall hoàn toàn có thể đã được đổi khác bởi admin khác hoặc bởi Group Policy trong domain của bạn .

Ghi chú

Việc mở Firewall sẽ tác động ảnh hưởng đến những chương trình khác truy vấn vào máy tính. Chẳng hạn như san sẻ file và in cũng như những liên kết máy tính từ xa. Do đó, admin nên xem xét tổng thể những app đang chạy trên máy tính trước khi kiểm soát và điều chỉnh setup Firewall .

Các chương trình để cấu hình Firewall

Cài đặt cấu hình Windows Firewall bằng Microsoft Management Console hoặc netsh.

- Microsoft Management Console (MMC)

Windows Firewall với Advanced Security MMC snap-in được cho phép bạn thông số kỹ thuật những thiết lập Firewall nâng cao hơn .

- netsh

netsh.exe tool có thể được admin sử dụng để định cấu hình và giám sát các máy tính chạy Windows tại command prompt hoặc sử dụng batch file **. ** Bằng cách sử dụng netsh tool, bạn có thể hướng các context command vào các trình trợ giúp (helper) phù hợp, và sau đó helper sẽ thực hiện lệnh. Helper là một file Dynamic Link Library (.dll) mở rộng chức năng của netsh tool. Helper cung cấp: cấu hình, giám sát và hỗ trợ cho một hoặc nhiều dịch vụ, tiện ích hoặc protocol.

Tất cả các hệ điều hành hỗ trợ SQL Server đều có Firewall helper. Windows Server 2008 cũng có một firewall helper nâng cao được gọi là advfirewall. Các chi tiết của việc sử dụng netsh không được thảo luận trong bài viết này. Tuy nhiên, nhiều option cấu hình được mô tả có thể được cấu hình bằng cách sử dụng netsh. Ví dụ: chạy lệnh sau tại command prompt để mở TCP port 1433:

netsh firewall set portopening protocol = TCP port = 1433 name = SQLPort mode = ENABLE scope = SUBNET profile = CURRENTMột ví dụ tựa như bằng cách sử dụng Windows Firewall for Advanced Security helper :

netsh advfirewall firewall add rule name = SQLPort dir = in protocol = tcp action = allow localport = 1433 remoteip = localsubnet profile = DOMAIN- Đối với Linux: Tương tự như mở port trên firewall Windows. Với Linux, bạn cũng cần mở các port được liên kết với các dịch vụ mà bạn cần truy cập. Các bản phân phối khác nhau của Linux và các firewall khác nhau có các quy trình riêng.

Một số Port được sử dụng bởi SQL Server

Các bảng sau hoàn toàn có thể giúp bạn xác lập những port đang được SQL Server sử dụng .

Port được Database Engine sử dụng

Theo mặc định, các port điển hình được sử dụng bởi SQL Server và các dịch vụ database engine liên quan là: TCP 1433, 4022, 135, 1434, UDP 1434. Bảng dưới đây giải thích chi tiết hơn các port này. Một phiên bản được đặt tên sử dụng các dynamic port.

Bảng sau liệt kê những cổng thường được Database Engine sử dụng .

| Các tình huống | Port | Chú thích |

| Phiên bản default chạy trên TCP | TCP port 1433 | Đây là port phổ biến nhất được phép thông qua firewall. Nó áp dụng cho các kết nối thông thường đến cài đặt mặc định của Database Engine hoặc một named instance là instance duy nhất chạy trên máy tính. |

| Phiên bản được đặt tên với default port | TCP port là một dynamic port được xác định tại thời điểm Database Engine khởi động. | Xem thảo luận bên dưới trong phần dynamic port. UDP port 1434 có thể được yêu cầu cho Dịch vụ SQL Server Browser khi bạn đang sử dụng các named instance. |

| Phiên bản được đặt tên với fixed port | Số port do admin định cấu hình. | Xem thảo luận bên dưới trong phần dynamic port. |

| Kết nối dành riêng cho admin | TCP port 1434 cho phiên bản mặc định. Các port khác được sử dụng cho các named instance. Kiểm tra error log cho số port. | Theo mặc định, Dedicated Administrator Connection (DAC) không được bật. Để bật DAC từ xa, hãy sử dụng Surface Area Configuration. Để biết thêm thông tin, hãy xem Surface Area Configuration |

| Dịch vụ SQL Server Browser | UDP port 1434 | Dịch vụ SQL Server Browser lắng nghe các kết nối đến với một instance cụ thể. Sau đó, cung cấp cho client số TCP port tương ứng với instance đó. Thông thường, dịch vụ SQL Server Browser được khởi động bất cứ khi nào các instance của Database Engine được sử dụng. Dịch vụ SQL Server Browser không phải khởi động nếu client được cấu hình để kết nối với port cụ thể của instance đó. |

| Instance với HTTP endpoint. | Có thể được xác định khi một HTTP endpoint được tạo. Mặc định là TCP port 80 cho CLEAR_PORT traffic và 443 cho SSL_PORT traffic. | Được sử dụng cho kết nối HTTP thông qua một URL. |

| Instance mặc định với HTTPS endpoint | TCP port 443 | Được sử dụng cho kết nối HTTP thông qua một URL. HTTPS là một kết nối HTTP sử dụng Transport Layer Security (TLS), trước đây được gọi là Secure Sockets Layer (SSL). |

| Service Broker | TCP port 4022. Để xác minh port được sử dụng, hãy thực hiện lệnh sau: SELECT name, protocol_desc, port, state_descFROM sys.tcp_endpointsWHERE type_desc = 'SERVICE_BROKER' |

Không có port mặc định cho SQL Server Service Broker. Nhưng đây là cấu hình thông thường được sử dụng trong các ví dụ Books Online. |

| Database Mirroring | Admin đã chọn sẵn port. Để xác định port, hãy thực hiện lệnh sau: SELECT name, protocol_desc, port, state_desc FROM sys.tcp_endpointsWHERE type_desc = 'DATABASE_MIRRORING' |

Không có port mặc định cho database mirroring. Tuy nhiên, các ví dụ Books Online sử dụng TCP port 5022 hoặc 7022. Điều quan trọng là tránh làm gián đoạn mirroring endpoint đang sử dụng. Đặc biệt là ở chế độ an toàn cao với automatic failover. Đồng thời, cấu hình firewall của bạn phải tránh phá vỡ quorum. |

| Replication | Các kết nối Replication tới SQL Server sử dụng các port Database Engine thông thường (TCP port 1433 cho instance mặc định,…) Đồng bộ hóa web và truy cập FTP / UNC cho replication snapshot yêu cầu các port bổ sung được mở trên firewall. Để chuyển initial data và schema từ vị trí này sang vị trí khác, Replication có thể sử dụng FTP (TCP port 21) hoặc đồng bộ hóa (sync) qua HTTP (TCP port 80) hoặc File Sharing. File sharing sử dụng UDP port 137 và 138 và TCP port 139 nếu sử dụng NetBIOS. File sharing sử dụng TCP port 445. | Để đồng bộ hóa (sync) qua HTTP, Replication sử dụng IIS endpoint (các port có thể cấu hình; mặc định là port 80). Nhưng IIS process kết nối với backend SQL Server thông qua các standard port (1433 là cổng mặc định). Trong quá trình đồng bộ hóa Web (Web sync) bằng FTP, quá trình truyền FTP là giữa IIS và SQL Server publisher, không phải giữa subscriber và IIS. |

| Trình sửa lỗi Transact-SQL (Transact-SQL debugger) | TCP port 135 Xem Special Considerations đối với Port 135 Ngoài ra IPsec cũng có thể được yêu cầu. |

Nếu sử dụng Visual Studio, trên máy host Visual Studio, bạn cũng phải thêm Devenv.exe vào danh sách Ngoại lệ và mở TCP port 135. Nếu sử dụng Management Studio, trên máy host của Management Studio, bạn cũng phải thêm ssms.exe vào danh sách Ngoại lệ và mở TCP port 135. Để biết thêm thông tin, hãy xem Configure firewall rules trước khi chạy Trình sửa lỗi TSQL (TSQL Debugger). |

Dynamic Ports

Theo mặc định, những named instance ( gồm có cả SQL Server Express ) sử dụng những Dynamic Port. Điều đó có nghĩa là mỗi khi Database Engine khởi động, nó sẽ xác lập một port khả dụng và sử dụng số port đó. Nếu named instance là instance duy nhất của Database Engine được thiết lập, nó hoàn toàn có thể sẽ sử dụng TCP port 1433. Nếu những instance khác của Database Engine được thiết lập, nó hoàn toàn có thể sẽ sử dụng TCP port khác. Vì port được chọn hoàn toàn có thể đổi khác mỗi khi khởi động Database Engine, nên rất khó thông số kỹ thuật tường firewall để cho phép truy vấn vào đúng số port. Do đó, nếu firewall được sử dụng, chúng tôi khuyên bạn nên thông số kỹ thuật lại Database Engine để sử dụng cùng 1 số ít port mọi lúc. Đây được gọi là fixed port hoặc static port .

Một giải pháp thay thế cho việc cấu hình một named instance để nghe một fixed port là tạo một ngoại lệ trong firewall cho chương trình SQL Server, chẳng hạn như sqlservr.exe (cho Database Engine). Điều này có thể thuận tiện, nhưng số port sẽ không xuất hiện trong Local Port column của trang Inbound Rules đến khi bạn đang sử dụng Windows Fire với Advanced Security MMC snap-in. Điều này có thể gây khó khăn hơn trong việc kiểm tra port nào đang mở. Một xem xét khác là pack dịch vụ hoặc cumulative update có thể thay đổi đường dẫn đến executable file của MYSQL Server. Điều này đồng thời sẽ làm vô hiệu hóa firewall rule.

Thêm một chương trình ngoại lệ vào firewall bằng cách sử dụng Windows Defender Firewall with Advanced Security

- Từ start menu, nhập wf.msc. Nhấn Enter hoặc chọn kết quả tìm kiếm wf.msc để mở Windows Defender Firewall with Advanced Security.

- Trong ngăn bên trái, chọn Inbound rules.

- Trong ngăn bên phải, bên dưới Actions, hãy chọn New rule…. New Inbound Rule Wizard sẽ mở ra.

- Trên Rule type, hãy chọn Program. Chọn Next.

- Trên Program, chọn This program path. Chọn Browse để tìm instance SQL Server của bạn. Chương trình được gọi là sqlservr.exe. Nó thường được đặt tại:

C:\Program Files\Microsoft SQL Server\MSSQL15.\MSSQL\Binn\sqlservr.exe Chọn Next

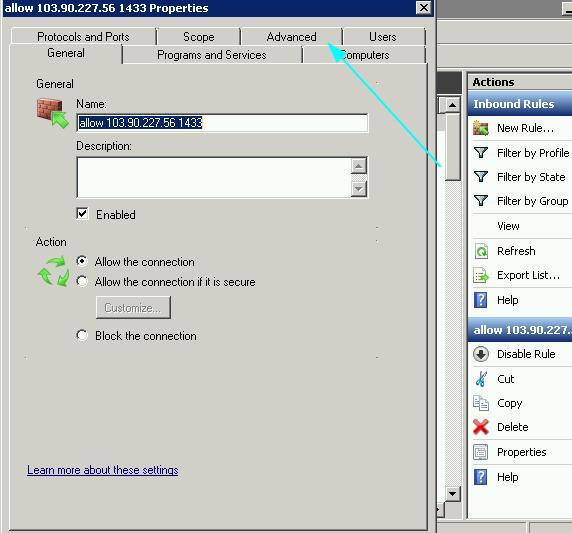

6. Trên Action chọn Allow the connection. Chọn Next.

7. Trên Profile, bao gồm 3 profile. Chọn Next.

8. Trên Name, nhập tên cho Rule, chọn Finish

Các port được Analysis Services sử dụng

Theo mặc định, các cổng điển hình được các SQL Server Analysis Service và các associated service sử dụng là: TCP 2382, 2383, 80, 443. Bảng dưới đây giải thích chi tiết hơn các port này.

Bảng sau liệt kê những port thường được Dịch Vụ Thương Mại nghiên cứu và phân tích sử dụng .

| Đặc tính | Port | Chú thích |

| Analysis Services | TCP port 2383 cho default instance | Standard port cho default instance của Analysis Services. |

| Dịch vụ SQL Server browser | TCP port 2382 chỉ cần thiết cho named instance của Analysis Services | Client connection sẽ request một named instance của Analysis Services. Instance này không chỉ định một port number cụ thể. Sau đó, nó sẽ được chuyển hướng đến port 2382. Tiếp đến, SQL Server browser chuyển hướng request đến port mà named instance sử dụng. |

| Analysis Services được cấu hình để sử dụng thông qua IIS/HTTP (Dịch vụ PivotTable® sử dụng HTTP hoặc HTTPS) | TCP port 80 | Được sử dụng cho kết nối HTTP thông qua một URL. |

| Analysis Services được cấu hình để sử dụng thông qua IIS/HTTPS (Dịch vụ PivotTable® sử dụng HTTP hoặc HTTPS) |

TCP port 443 | Được sử dụng cho kết nối HTTPS thông qua một URL. HTTPS là một kết nối HTTP sử dụng TLS. |

Nếu user truy vấn Analysis Services trải qua IIS và Internet, bạn phải mở port mà IIS đang nghe và chỉ định port đó trong client connection. Trong trường hợp này, không có port nào phải mở để truy vấn trực tiếp vào Analysis Services. Port mặc định 2389 và Port 2382 nên được hạn chế cùng với toàn bộ những port không bắt buộc khác .

Các port được reporting service sử dụng

Theo mặc định, các port điển hình được SQL Server Reporting Services sử dụng và các service liên quan là: TCP 80, 443.

Bảng dưới đây lý giải chi tiết cụ thể hơn những port này .

Bảng sau liệt kê các port thường được reporting service sử dụng.

| Tính năng | Port | Chú thích |

| Reporting Services Web Services | TCP port 80 | Được sử dụng cho kết nối HTTP đến Reporting Services thông qua một URL. Chúng tôi khuyên bạn không nên sử dụng rule được cấu hình sẵn World Wide Web Services (HTTP). |

| Reporting Services được cấu hình để sử dụng thông qua HTTPS | TCP port 443 | Được sử dụng cho kết nối HTTPS thông qua một URL. HTTPS là một kết nối HTTP sử dụng TLS. Chúng tôi khuyên bạn không nên sử dụng rule được cấu hình sẵn Secure World Wide Web Services (HTTPS) |

Khi Reporting Services liên kết với một instance của Database Engine hoặc Analysis Services, bạn cũng phải mở những port thích hợp cho những dịch vụ đó. Để biết hướng dẫn từng bước để thông số kỹ thuật Windows Firewall cho Reporting Services, hãy thông số kỹ thuật Firewall cho Report Server Access .

Các port được Integration Services sử dụng

| Tính năng | Port | Chú thích |

| Microsoft remote procedure calls (MS RPC) Được Integration Services runtime sử dụng | TCP port 135 | Integration Services sử dụng DCOM trên port 135. Service Control Manager sử dụng port 135 để thực hiện các tác vụ như khởi động và dừng dịch vụ Integration Services và truyền các yêu cầu transmitting control đến dịch vụ đang chạy. Ngoài ra, số port không thể được thay đổi. Port này chỉ được yêu cầu mở nếu bạn đang kết nối với một instance từ xa của dịch vụ Integration Services từ Management Studio hoặc một custom app. |

Các Service và các port khác

Bảng sau liệt kê những port và dịch vụ mà SQL Server hoàn toàn có thể nhờ vào vào .

| Tên dịch vụ | Port | Chú thích |

| Windows Management Instrumentation | WMI chạy như một phần của server dịch vụ dùng chung với các port được chỉ định thông qua DCOM. WMI có thể đang sử dụng TCP port 135. Xem thêm: Special Considerations for Port 135 | SQL Server Configuration Manager sử dụng WMI để liệt kê và quản lý các dịch vụ. Chúng tôi khuyên bạn nên sử dụng rule group được cấu hình sẵn Windows Management Instrumentation (WMI). Xem thêm: Interaction with Other Firewall Rules. |

| Microsoft Distributed Transaction Coordinator (MS DTC) | TCP port 135 Xem Special Considerations for Port 135 | Nếu APP của bạn sử dụng các giao dịch phân tán, bạn có thể phải cấu hình firewall để cho phép lưu lượng Microsoft Distributed Transaction Coordinator (MS DTC) lưu thông giữa các MS DTC instance riêng biệt và giữa MS DTC và các resource manager như SQL Server. Chúng tôi khuyên bạn nên sử dụng nhóm rule Distributed Transaction Coordinator được cấu hình trước. Khi một MS DTC dùng chung được cấu hình cho toàn bộ cụm trong một nhóm resource riêng biệt, bạn nên thêm sqlservr.exe làm ngoại lệ cho firewall. |

| Nút browse trong Management Studio sử dụng UDP để kết nối với SQL Server Browser Service. Để biết thêm thông tin, hãy xem SQL Server Browser Service (Database Engine và SSAS). |

UDP port 1434 | UDP là một protocol không kết nối. Firewall có một cài đặt (UnicastResponsesToMulticastBroadcastDisabled Property của INetFwProfile Interface), nó kiểm soát hành vi của firewall và unicast response đối với một broadcast (hoặc multicast) UDP request. Nó có hai hành vi: Nếu cài đặt là TRUE, không có unicast response nào đối với một broadcast được phép. Việc liệt kê các dịch vụ sẽ không thành công. Nếu cài đặt là FALSE (mặc định), unicast response được phép trong 3 giây, khoảng thời gian này không thể cấu hình. Trong trường hợp network tắt nghẽn, server load nhiều, SQL Server có thể trả về một partial list. Việc này có thể làm user hiểu sai. |

| IPsec traffic | UDP port 500 và UDP port 4500 | Nếu chính sách domain yêu cầu việc truyền network được thực hiện thông qua IPsec, bạn cũng phải thêm port UDP 4500 và port UDP 500 vào danh sách ngoại lệ. IPsec là một option sử dụng New Inbound Rule Wizard trong Windows Firewall snap-in. Để biết thêm thông tin, xem Using the Windows Firewall with Advanced Security Snap-in bên dưới. |

| Sử dụng Windows Authentication với Trusted Domains | Firewalls phải được cấu hình để cho phép các request xác thực | Để biết thêm thông tin, xem How to configure a firewall for domains and trusts |

| SQL Server và Windows Clustering | Phân cụm yêu cầu các port bổ sung không liên quan trực tiếp đến SQL Server. | Để biết thêm thông tin, xem Enable a network for cluster use. |

| URL namespaces reserved in the HTTP Server API (HTTP.SYS) | Có thể cấu hình TCP port 80, nhưng cũng có thể cấu hình các port khác. Để biết thêm thông tin chung, xem Configuring HTTP and HTTPS. | Xem About URL Reservations and Registration (SSRS Configuration Manager). |

Chú ý đặc biệt đối với Port 135

Khi bạn sử dụng RPC với TCP / IP hoặc với UDP / IP làm phương tiện đi lại truyền tải, những port đến thường được gán động cho những system service theo nhu yếu. Các cổng TCP / IP và UDP / IP lớn hơn cổng 1024 cũng được sử dụng. Chúng thường được gọi là ” random RPC ports “. Trong những trường hợp này, RPC client dựa vào RPC endpoint mapper để cho chúng biết cổng động nào ( dynamic port ) đã được gán cho server .

Đối với 1 số ít dịch vụ dựa trên RPC, bạn hoàn toàn có thể thông số kỹ thuật một port đơn cử thay vì để RPC chỉ định một cách tự động hóa. Bạn cũng hoàn toàn có thể hạn chế khoanh vùng phạm vi cổng mà RPC tự động hóa gán cho một khoanh vùng phạm vi nhỏ, bất kể dịch vụ là gì. Bởi vì cổng 135 được sử dụng cho nhiều dịch vụ, nó liên tục bị tiến công bởi những user có mục tiêu xấu. Khi mở cổng 135, hãy xem xét số lượng giới hạn khoanh vùng phạm vi của firewall rule .

Tương tác với các rule trong firewall

Windows Firewall sử dụng các rule và các nhóm rule để thiết lập cấu hình của nó. Chúng thường được liên kết với một chương trình hoặc dịch vụ cụ thể. Và chương trình hoặc dịch vụ đó có thể sửa đổi hoặc xóa rule đó mà bạn không biết. Ví dụ: các nhóm rule World Wide Web Services (HTTP) và World Wide Web Services (HTTPS) được liên kết với IIS. Việc kích hoạt các rule đó sẽ mở các port 80 và 443. Các tính năng của SQL Server phụ thuộc vào các port 80 và 443, các port này sẽ hoạt động nếu các rule đó được bật.

Tuy nhiên, admin thông số kỹ thuật IIS hoàn toàn có thể sửa đổi hoặc tắt những rule đó. Do đó, nếu bạn đang sử dụng port 80 hoặc 443 cho SQL Server, bạn nên tạo rule hoặc nhóm rule của riêng mình để duy trì thông số kỹ thuật port mong ước và độc lập với những rule IIS khác .

Windows Firewall với Advanced Security MMC snap-in được cho phép một lưu lượng truy vấn bất kể phối hợp với một allow rule bất kể. Vì vậy, nếu có hai rule cùng vận dụng cho port 80 ( với những tham số khác nhau ), thì lưu lượng truy vấn tích hợp với một trong hai rule sẽ được được cho phép. Vì vậy, nếu một rule được cho phép lưu lượng truy vấn qua port 80 từ local subnet và một rule được cho phép lưu lượng truy vấn từ bất kể địa chỉ nào, thì net effect là tổng thể lưu lượng truy vấn đến cổng 80 đều được được cho phép bất kể nguồn nào. Để quản trị một cách hiệu suất cao quyền truy vấn vào SQL Server, admin nên xem xét định kỳ toàn bộ những rule trong firewall được kích hoạt trên server .

Tổng quan về Firewall Profile

Firewall Profile được HĐH sử dụng để xác lập và ghi nhớ từng networks mà chúng liên kết .

Có ba loại network location trong Windows Firewall với Advanced Security :

- Domain: Windows có thể xác thực quyền truy cập vào domain controller cho domain mà máy tính được tham gia.

- Public: Khác với domain network, tất cả các network ban đầu được phân loại là Public. Các network kết nối trực tiếp với Internet hoặc ở các địa điểm công cộng. Chẳng hạn như sân bay và quán cà phê nên được để ở chế độ public.

- Private: Chỉ các network đáng tin cậy mới được dùng là private network. Thường các network của gia đình hoặc doanh nghiệp được dùng làm private

Admin hoàn toàn có thể tạo profile cho từng loại network location, với mỗi profile chứa những chủ trương firewall khác nhau. Chỉ một profile được vận dụng và thứ tự profile được vận dụng như sau :

- Nếu tất cả các giao diện được xác thực với domain controller cho domain mà máy tính là thành viên, domain profile sẽ được áp dụng.

- Khi tất cả các giao diện được xác thực với domain controller hoặc được kết nối với các vị trí private network, private profile sẽ được áp dụng.

- Nếu không, public profile sẽ được áp dụng.

Sử dụng Windows Firewall với Advanced Security MMC snap-in để xem và thông số kỹ thuật firewall profile. Windows Firewall Item trong Control Panel chỉ thông số kỹ thuật profile hiện tại .

Cài đặt Firewall bổ sung bằng Windows Firewall Item trong Control Panel

Firewall được thêm vào hoàn toàn có thể hạn chế việc mở port so với những liên kết đến từ những máy tính hoặc local subnet. Giới hạn khoanh vùng phạm vi mở port để hạn chế những user có mục tiêu xấu tiếp cận máy tính của bạn

Lưu ý

Việc sử dụng Windows firewall item trong Control Panel chỉ thông số kỹ thuật firewall profile hiện tại .

Change Scope một firewall exception bằng cách sử dụng mục Windows Firewall trong Control Panel

- Trong mục Windows Firewall trong Control Panel, chọn một chương trình hoặc port trên Exceptions tab, sau đó click Properties hoặc Edit.

- Trong hộp thoại Edit a Program hoặc Edit a Port, click Change Scope.

- Chọn một trong các option sau:

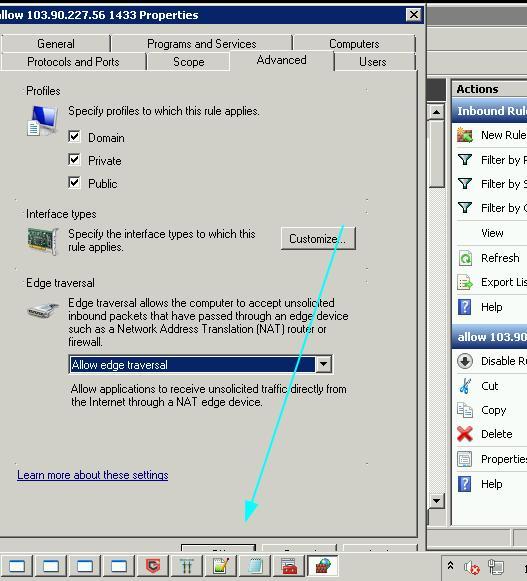

- Any computer (bao gồm cả những máy tính trên Internet): Option này không được khuyến khích. Cài đặt này có thể cần thiết để cho phép hiển thị thông tin cho những user ẩn danh trên internet. Nhưng lại làm tăng khả năng hiển thị của bạn với những user có mục đích xấu. Khả năng hiển thị của bạn có thể được tăng thêm nếu bạn bật cài đặt này và cũng cho phép Network Address Translation (NAT) traversal, chẳng hạn như Allow edge traversal.

- My network (subnet) only: Đây là cài đặt an toàn hơn Any computer. Chỉ các máy tính trên local subnet dùng network của bạn mới có thể kết nối với chương trình hoặc port.

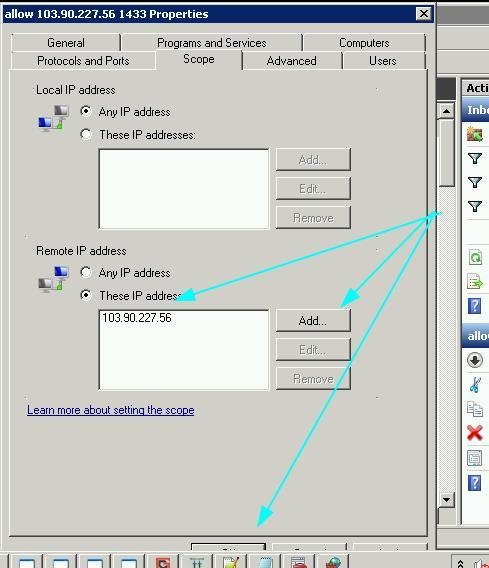

- Custom list: Chỉ những máy tính có địa chỉ IP được liệt kê mới có thể kết nối. Đây có thể là một cài đặt an toàn hơn My network (subnet) only, tuy nhiên, các máy client sử dụng DHCP đôi khi có thể thay đổi địa chỉ IP của chúng. Từ đó làm vô hiệu hóa khả năng kết nối. Một máy tính khác mà bạn không có ý định cho phép có thể chấp nhận địa chỉ IP được liệt kê và sau đó có thể kết nối. Custom list có thể thích hợp để liệt kê các server khác được cấu hình để sử dụng địa chỉ IP cố định. Tuy nhiên, địa chỉ IP có thể bị kẻ xâm nhập giả mạo.

Sử dụng Windows Firewall với Advanced Security Snap-in

Các Additional advanced firewall setting có thể được cấu hình bằng cách sử dụng Windows Firewall với Advanced Security MMC snap-in. Phần snap-in bao gồm một rule wizard và hiển thị các additional setting không có sẵn trong mục Windows Firewall trong Control Panel. Các cài đặt này bao gồm những điều sau:

- Encryption settings

- Services restrictions

- Restricting connections for computers by name

- Restricting connections to specific users or profiles

- Edge traversal allowing traffic to bypass Network Address Translation (NAT) routers

- Configuring outbound rules

- Configuring security rules

- Requiring IPsec for incoming connections

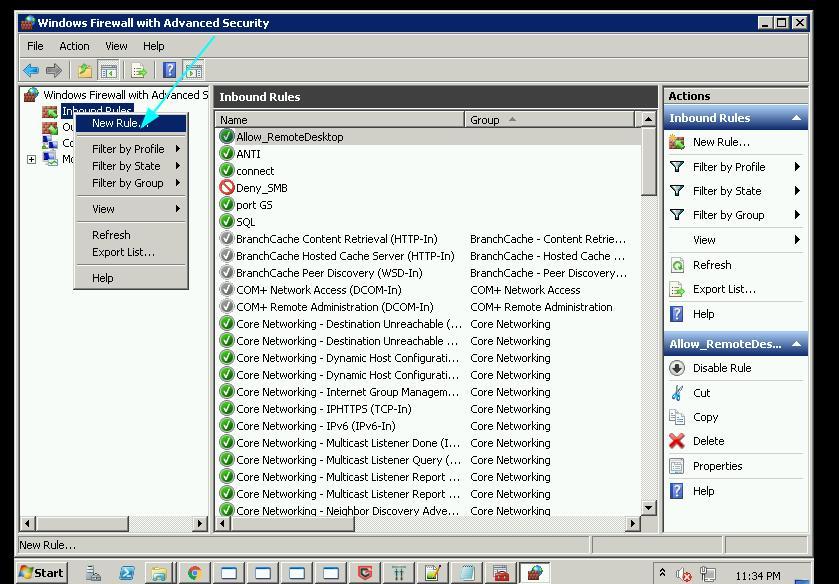

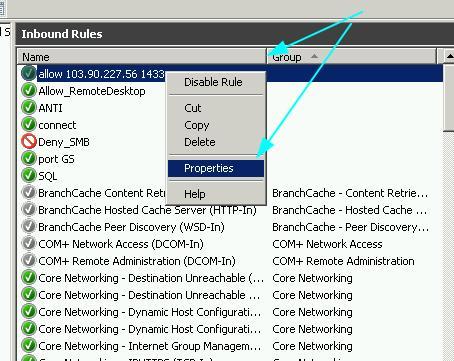

Tạo firewall rule bằng New Rule wizard

- Trên Start menu, chọn Run, nhập WF.msc, rồi chọn OK.

2. Trong Windows Firewall with Advanced Security, trong ngăn bên trái, bấm chuột phải vào Inbound Rules, sau đó chọn New Rule.

3. Hoàn thành New Inbound Rule Wizard bằng cách sử dụng cài đặt bạn muốn.

Troubleshooting Firewall Settings

Các công cụ và kỹ thuật sau hoàn toàn có thể có ích trong việc Troubleshooting Firewall :

- Port status hiệu quả là sự kết hợp của tất cả các rule liên quan đến port. Khi cố gắng chặn truy cập thông qua một cổng, sẽ hữu ích khi xem lại tất cả các rule trích dẫn số port. Để thực hiện việc này, hãy sử dụng Windows Firewall with Advanced Security MMC snap-in và sắp xếp các inbound và outbound rule theo số port.

- Xem lại các port đang hoạt động trên máy tính có SQL Server đang chạy. Quá trình xem xét này bao gồm xác minh các port TCP / IP nào đang nghe và cũng xác minh status của các port.

- Để xác minh port nào đang nghe, hãy sử dụng netstat command-line utility. Ngoài việc hiển thị các kết nối TCP đang hoạt động, netstat command-line utility cũng hiển thị nhiều thống kê và thông tin IP.

Liệt kê các port TCP / IP nào đang lắng nghe

- Mở cửa sổ Command Prompt.

- Tại dấu nhắc lệnh, gõ netstat -n -a.

-n switch hướng dẫn netstat hiển thị bằng số địa chỉ và số port của các kết nối TCP đang hoạt động.

-a switch hướng dẫn netstat hiển thị các port TCP và UDP mà máy tính đang nghe.

- Tiện ích PortQry có thể được sử dụng để báo cáo status của các port TCP / IP là listening, not listening, hoặc filtered. (Với filtered status, port có thể listening hoặc có thể not listening; status này cho biết rằng tiện ích không nhận được response từ port.) Tiện ích PortQry có sẵn để tải xuống từ Microsoft Download Center.

Hướng dẫn mở cổng trên Windows firewall

Bước 1: Truy cập Windows Firewall with Advanced Security và tạo rules mới

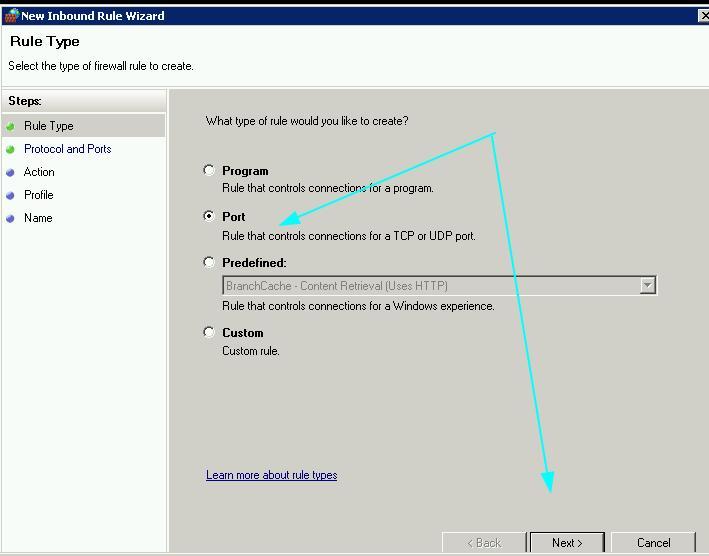

Bước 2: Chọn mode Port (Có thể chọn các mode khác tuỳ theo nhu cầu)

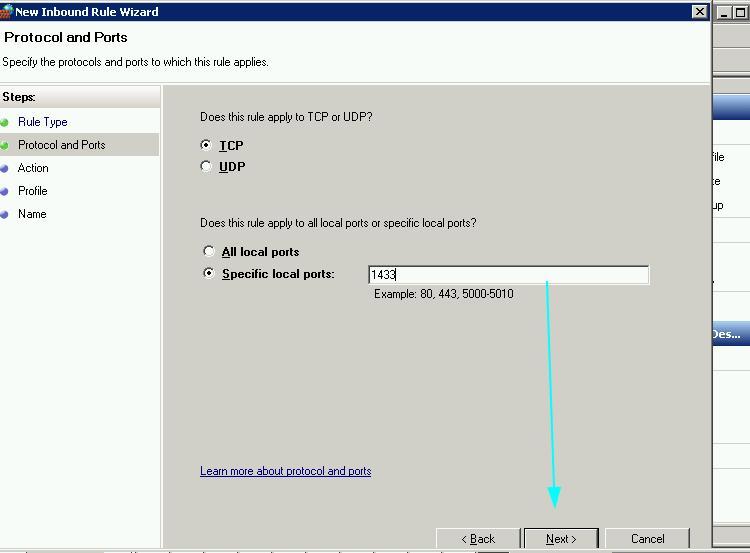

Bước 3: Chọn mode TCP hay UDP và port

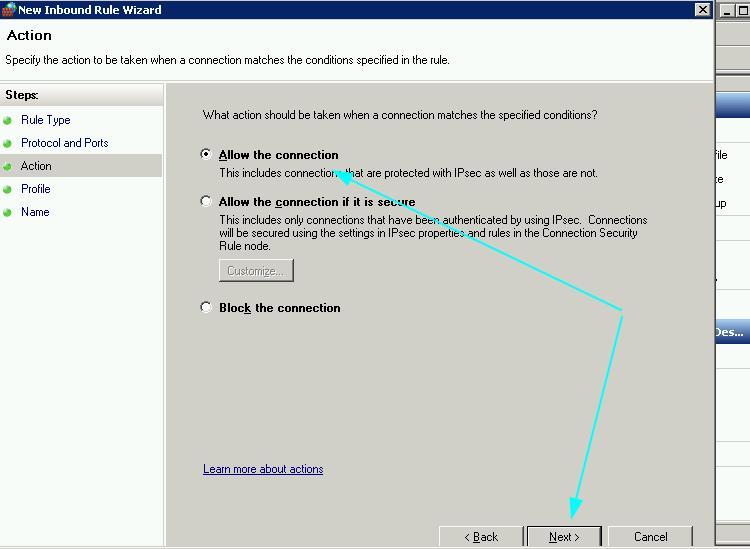

Bước 4: Allow the Connection

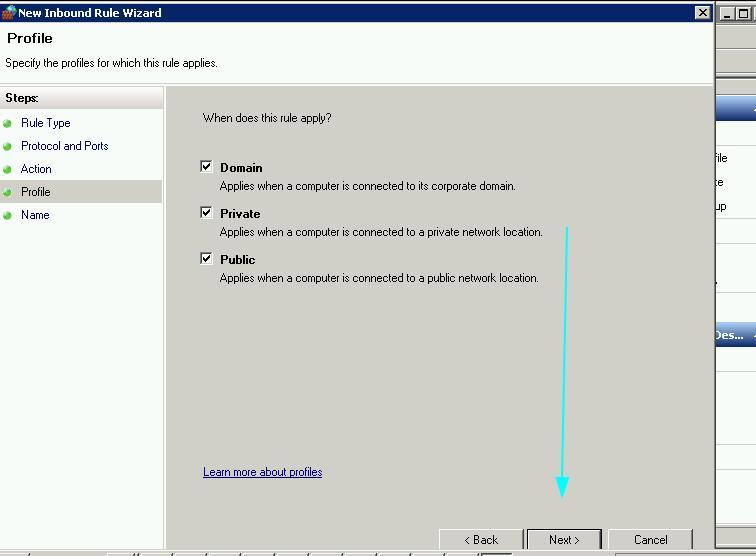

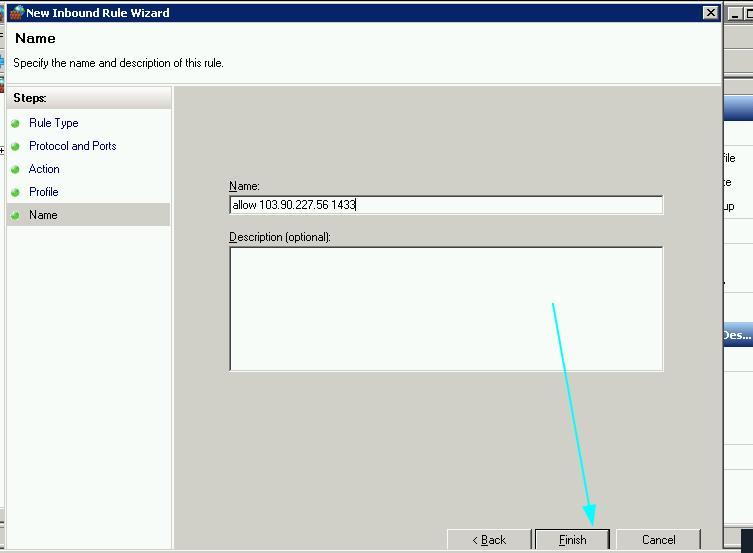

Bước 5: Next và đặt tên rules

Bước 6: Sau khi rules tạo xong điều chỉnh allow kết nối và allow ip kết nối

>> Xem thêm: Hướng dẫn kiểm tra port đang mở trên Windows

Lời kết bài hướng dẫn mở port trên firewall

Hy vọng bài trên sẽ giúp bạn mở port trên firewall thành công xuất sắc. Nếu có vướng mắc hay góp phần quan điểm, mời bạn để lại phản hồi phía dưới bài viết này. Vietnix xin chân thành cảm ơn bạn !

Source: https://vh2.com.vn

Category : Ứng Dụng